WanaCrypt0r: Users and businesses need to be sure their systems are updated with the latest patches, to prevent continued infection from the WannaCry ransomware.

Reports of two massive global ransomware attacks dominate the news. As workers in Europe head for home for the weekend, ransomware closes their systems. What we know so far.

Μεγάλοι στόχοι

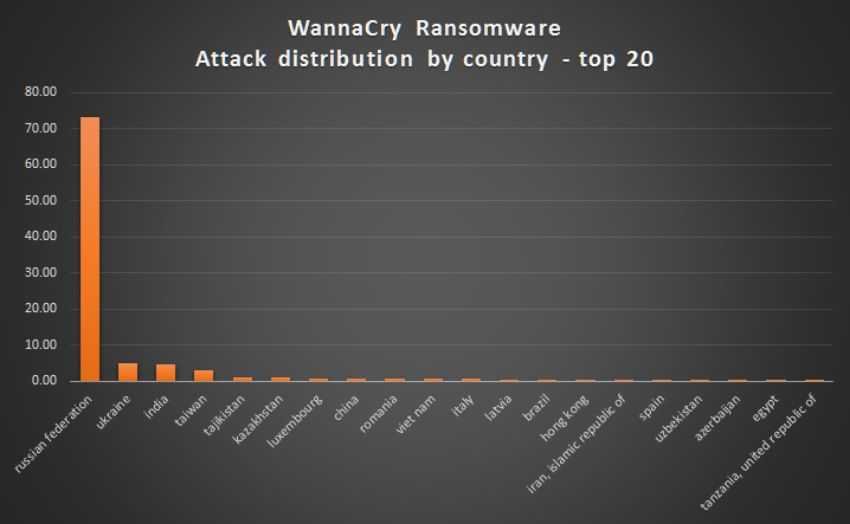

Η Εθνική Υπηρεσία Υγείας της Αγγλίας (NHS) και η Telefonica, ένας από τους μεγαλύτερους παρόχους τηλεπικοινωνιών στον κόσμο, έδωσαν εκθέσεις δηλώνοντας ότι τα συστήματά τους έχουν τεθεί υπό τη τροχιά ενός ransomware που η Malwarebytes ανιχνεύει ως Ransom.WanaCrypt0r. Το ransomware έχει επίσης παρατηρηθεί σε εταιρείες στην Ισπανία, τη Ρωσία, την Ουκρανία και την Ταϊβάν.

Μέθοδος

Το ransomware εξαπλώνεται (αφού ο χρήστης βάλει το χέρι του και ανοίξει κάποιο e-mail ή εγκαταστήσει κάποιο κακόβουλο λογισμικό καταλάθος) χρησιμοποιώντας μια γνωστή και patched ευπάθεια ( MS17-010 ) που προήλθε από μια διαρροή της NSA. Η έρευνά μας δείχνει ότι η κρυπτογράφηση γίνεται με RSA-2048. Αυτό σημαίνει ότι η αποκρυπτογράφηση θα είναι αδύνατη, εκτός αν οι κωδικοποιητές έχουν κάνει κάποιο λάθος που δεν έχουμε βρει ακόμα.

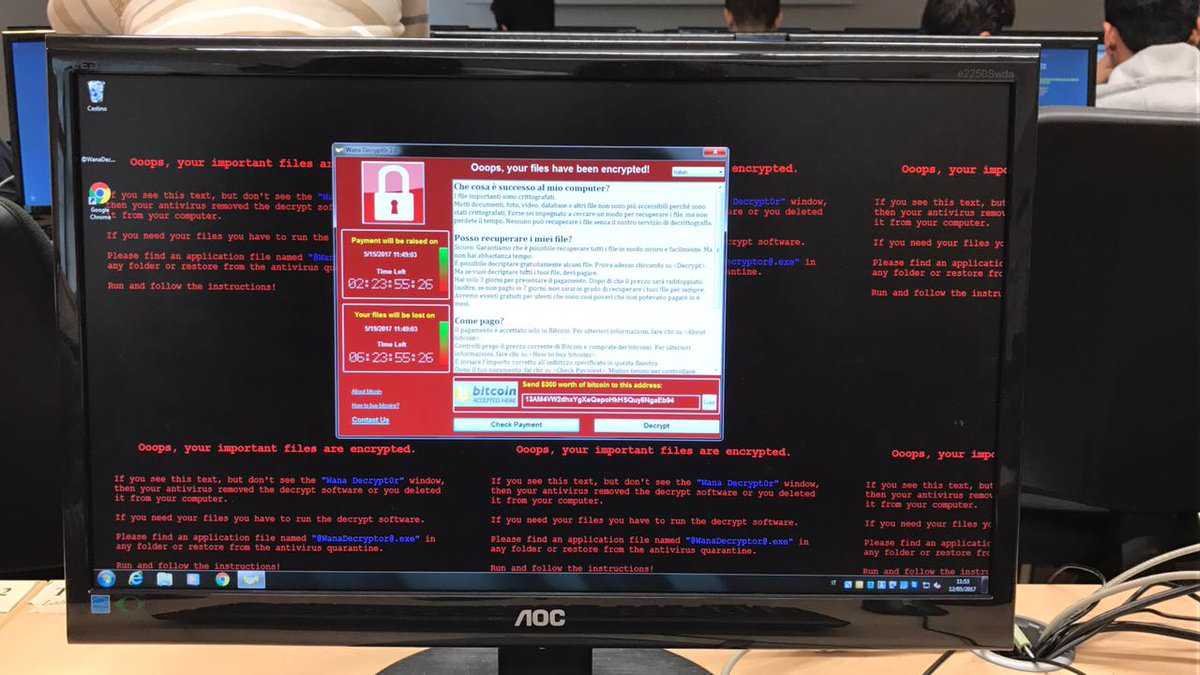

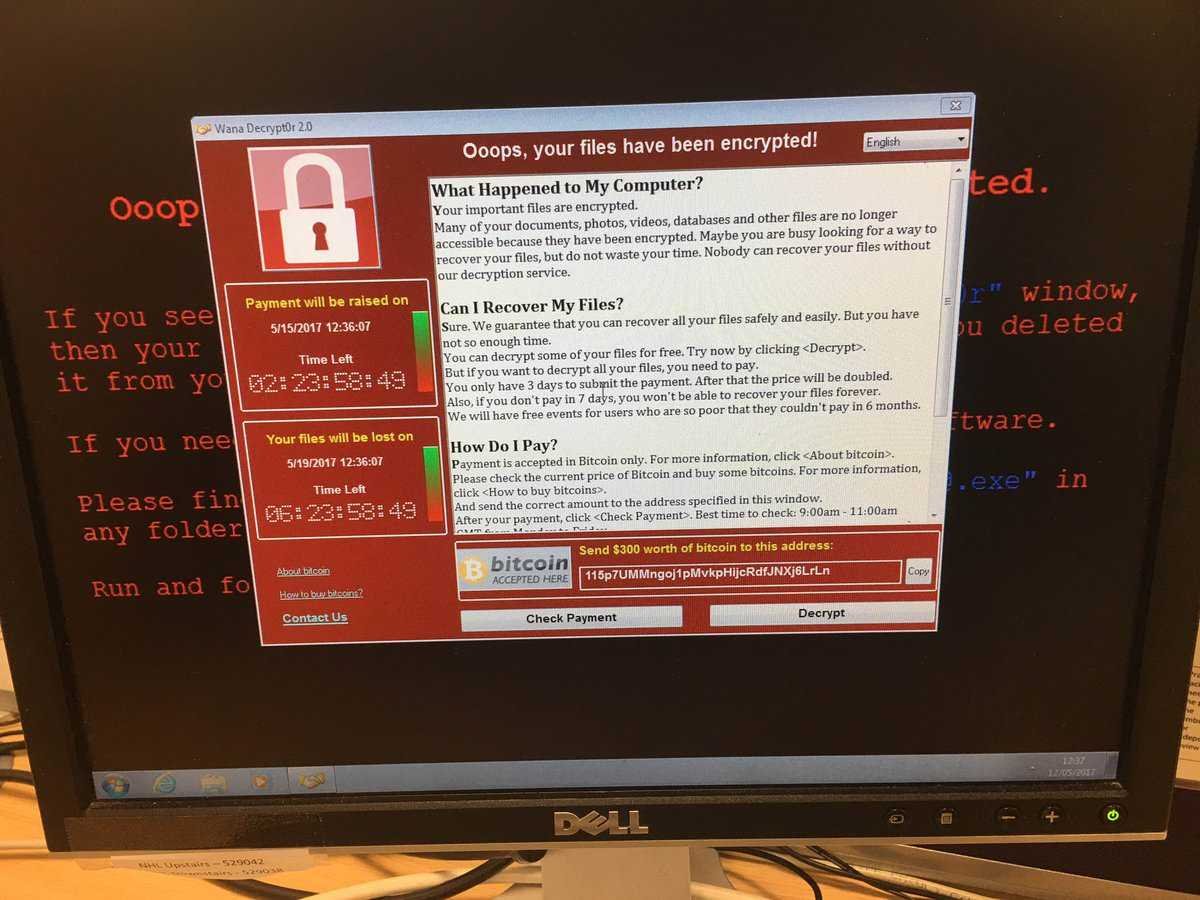

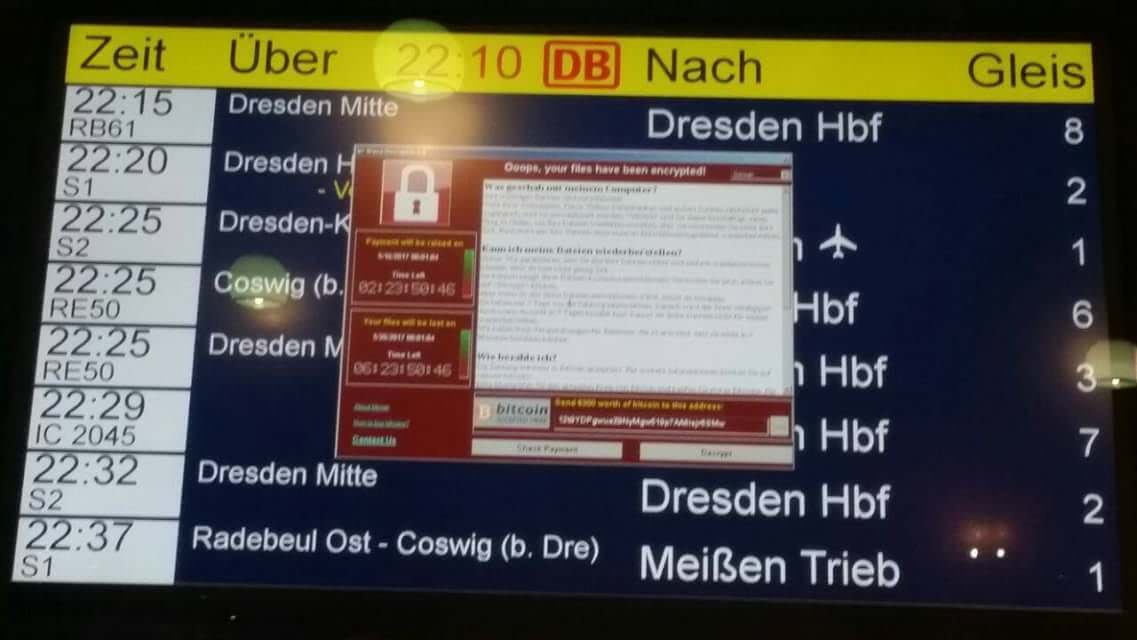

Below are screenshots of Pan-European infection. The first of the Milan Bicocca University. The second is a computer from the English Health Service and the third on the German railways notice board.

As shown on screens, the alert comes after the ransomware manages to encrypt it on the system. He then asks for money in the bitcoin format to decipher the documents.

INFRASTRUCTURE ANALYSIS

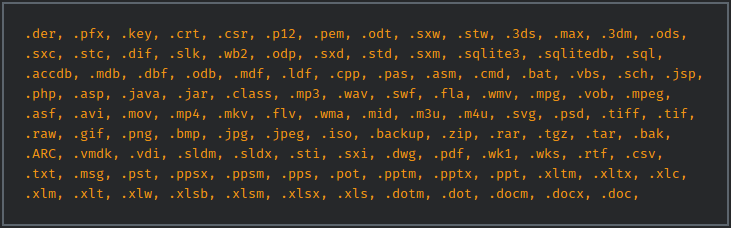

The files encrypted by this ransomware have the following formats.

In a nutshell, they were encrypted from word documents to songs and images. But also of programming character.

Our advice is that our systems should always be up to date, at least once a week we should run Windows Update and scan our system. The best solution to avoid problems like these is timely forecasting. When our files are encrypted, it is too late.

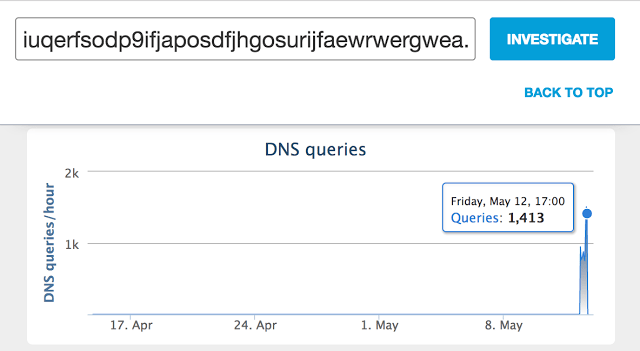

Οι ερευνητές της Cisco παρατήρησαν για πρώτη φορά αιτήματα για ένα από τα domains του WannaCry (iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea [.] Com) ξεκινώντας από τις 07:24 UTC, έπειτα χτυπόντας κορυφή λίγο πάνω από 1.400 σχεδόν 10 ώρες αργότερα.

Η σύνθεση του τομέα φαίνεται σχεδόν πληκτρολογούμενη από άνθρωπο, με τους περισσότερους χαρακτήρες να προέρχονται από τις σειρές ενός σπιτικού πληκτρολογίου.

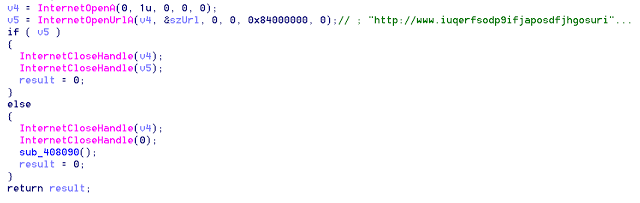

Η επικοινωνία σε αυτόν τον τομέα μπορεί να κατηγοριοποιηθεί ως kill switch domain από τον ρόλο του στη γενική εκτέλεση του κακόβουλου λογισμικού:

Η παραπάνω υπορουτίνα επιχειρεί ένα HTTP GET σε αυτόν τον τομέα και εάν αποτύχει, συνεχίζει να πραγματοποιεί τη μόλυνση. Ωστόσο, αν πετύχει, η υπορουτίνα εξέρχεται. Ο τομέας είναι καταχωρημένος σε μια καλά γνωστή καταβόθρα, προκαλώντας αποτελεσματικά αυτό το δείγμα να τερματίσει την κακόβουλη δραστηριότητα του.

In short, the one who programmed the ransomware is like telling the researchers, pay a few dollars, buy that domain so that the call is true and the ransomware will be disabled! Dan Brown hasn't thought about that yet either…

Or it was also a stupid rush of the developer, who put a domain that does not exist so that the result is always false and the ransomware continues to be active. Logically, did not he think anyone would be bothering to get it?

Who knows;