Cybercriminals have an insatiable thirst for data credit cards. There are many ways to steal information online, but Points of Sale (POS) are the most tempting target.

An estimated 60% of Retail Point of Sale (POS) are made using a credit or debit card. Given that large retail chains can process thousands of transactions daily, it makes sense for their terminals to be targeted by cybercriminals who are looking for a large amount of credit card data. Detailed information and details of how to proceed with the attacks at the Point of Sale and how to protect yourself can be found in the whitepaper Attacks on Point of Sale Systems.

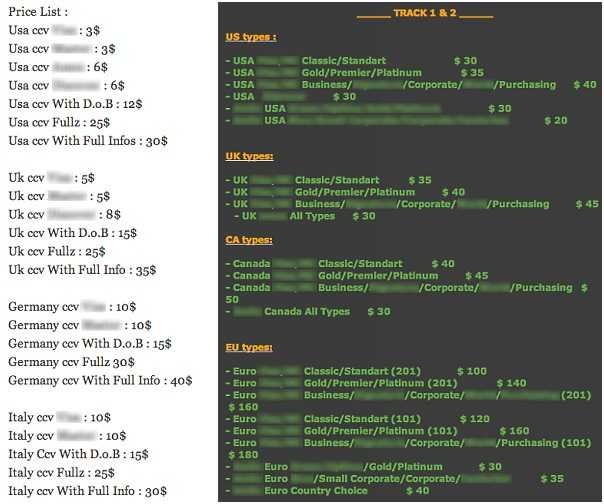

Currently, there are a number of online forums that sell credit and debit card data in various formats. The most common is “CVV2” where the seller provides its number cardς, μαζί με το επιπρόσθετο κωδικό ασφαλείας CVV2, το οποίο βρίσκεται στο πίσω μέρος της κάρτας. Αυτά τα δεδομένα είναι αρκετά για να διευκολύνουν τις online αγορές. Παρόλα αυτά ορισμένοι πωλητές προσφέρουν τα πιο επικερδή δεδομένα“Track 2”. Είναι η συντομογραφία των δεδομένων που σώζονται στο μαγνητικό τσιπ της κάρτας. Αυτά τα δεδομένα είναι πιο επικερδή, καθώς επιτρέπουν στους εγκληματίες να κλωνοποιούν κάρτες, για χρήση σε φυσικά καταστήματα ή σε ΑΤΜ εάν το ΡΙΝ είναι διαθέσιμο. Η αξία των δεδομένων αντανακλάται στην online price sales and prices vary widely. CVV2 data sells for $0.1 to $5 per card, while Track 2 data can cost up to $100 per card.

So how do criminals acquire these facts? Skimming is one of the most popular methods. This includes installing additional hardware on the POS terminal, which is then used to read track 2 data from the cards. However, as physical access to point-of-sale systems and costly equipment is required, it is difficult to apply it to criminals on a large scale. To address this problem, attackers have turned to software solutions in the form of POS malware. By targeting large retailers with this malware, criminals can extract millions of data with just one campaign.

The POS malware exploits the security gap and the way companies manage credit card data. While credit card data is encrypted as it is sent for a debit authorization, it is not encrypted when the payment is processed, e.g. at the moment the card is passed to the terminal for the payment of the goods. Fraudsters took advantage of 2005 for the first time when the campaign launched by Albert Gonzalez led to 170 million data theft.

Since then, an entire market has been created in connection with the procurement and sale of malware that reads Track 2 data from POS terminal memory. Most POS systems have a Windows operating system, making them relatively easy to add malware. This malicious software is known as memory-scraping malware, where it searches for memory data that matches the Track 2 data model. Once he finds this data in memory, which is at the time of using the card, he saves them in a folder on the terminal, which then the attacker can recover. The most known of POS malware is BlackPO, which is sold on cyber-crime forums. Symantec identifies this malicious software under the name Infostealer.Reedum.B.

Armed with POS malware, the next challenge for attackers is to integrate it into POS terminals. POS terminals are not usually connected to the internetnetwork αλλά έχουν κάποια συνδεσιμότητα με το εταιρικό δίκτυο. Οι επιτιθέμενοι θα προσπαθήσουν να διεισδύσουν πρώτα στο εταιρικό δίκτυο. Αυτό μπορεί να γίνει μέσω εκμετάλλευσης των αδυναμιών των εξωτερικών συστημάτων, όπως η εισχώρηση SQL σε ένα Web server, ή η εύρεση μίας περιφερειακής συσκευής που χρησιμοποιεί ακόμη το default κωδικό του κατασκευαστή. Μόλις μπουν στο δίκτυο, θα χρησιμοποιήσουν μία σειρά από hacking εργαλεία για να αποκτήσουν πρόσβαση σε τμήματα του δικτύου που φιλοξενούν τα POS συστήματα. Μετά την εγκατάσταση του POS malware, οι επιτιθέμενοι θα λάβουν τα απαραίτητα μέτρα για να διασφαλίσουν ότι η δραστηριότητα τους παραμένει απαρατήρητη. Αυτά τα μέτρα περιλαμβάνουν την ακύρωση log αρχείων ή την αλλοίωση του λογισμικού ασφαλείας, τα οποία εξασφαλίζουν ότι η επίθεση θα επιμείνει και θα συλλέξει όσο δυνατόν περισσότερα δεδομένα γίνεται.

Δυστυχώς, η κλοπή δεδομένων καρτών αυτής της φύσης είναι πιθανόν να εξακολουθεί να γίνεται στο επόμενο διάστημα. Η κλοπή δεδομένων καρτών έχει περιορισμένη διάρκεια ζωής καθώς οι εταιρείες που διαθέτουν πιστωτικές κάρτες αντιδρούν άμεσα στον εντοπισμό ανωμαλιών στα πρότυπα δαπανών, αφού υπάρχουν συστήματα παρατήρησης των κατόχων καρτών. Αυτό συνεπάγεται ότι οι εγκληματίες χρειάζεται να προμηθεύονται συνεχώς 'φρέσκα' δεδομένα πιστωτικών καρτών.

The good news is that retailers will learn lessons from these attacks and take the necessary steps to prevent the recurrence of this type of attack. Payment technology will also change. Many retailers in the US have gone through EMV transactions, or chip and pin payment technologies. Chip and Pin cards are much more difficult to clone, making them less attractive to attackers. And of course the new payment models will gain a larger market share. Smartphones will become new credit cards as mobile payment technologies or NFC technology will be widely accepted.

There is no doubt that cyber criminals will find a way out of these changes. But as retailers adopt newer technologies, security service companies continue to watch the attackers, so that large-scale theft will become even more difficult and certainly less profitable.